среда, 16 ноября 2022 г.

Шанс

суббота, 25 июня 2022 г.

Как уменьшить размер виртуального диска (vmdk) виртуальной машины ESXI

Как уменьшить размер виртуального диска (vmdk) виртуальной машины ESXI

http://pyatilistnik.org/kak-umenshit-razmer-virtualnogo-diska-vmdk-virtualnoy-mashinyi-esxi-5-x-x/

Все про настройку маршрутизаторов, сетевых коммутаторов, точек доступа, а также программного обеспечения RouterOS.

Все про настройку маршрутизаторов, сетевых коммутаторов,

точек доступа,

а также программного обеспечения RouterOS.

MikroTik - Полезные возможности и решения в ROS

MikroTik - Полезные возможности и решения в ROS

https://open-networks.ru/d/81-mikrotik-poleznye-vozmoznosti-i-reseniya-v-ros

среда, 15 июня 2022 г.

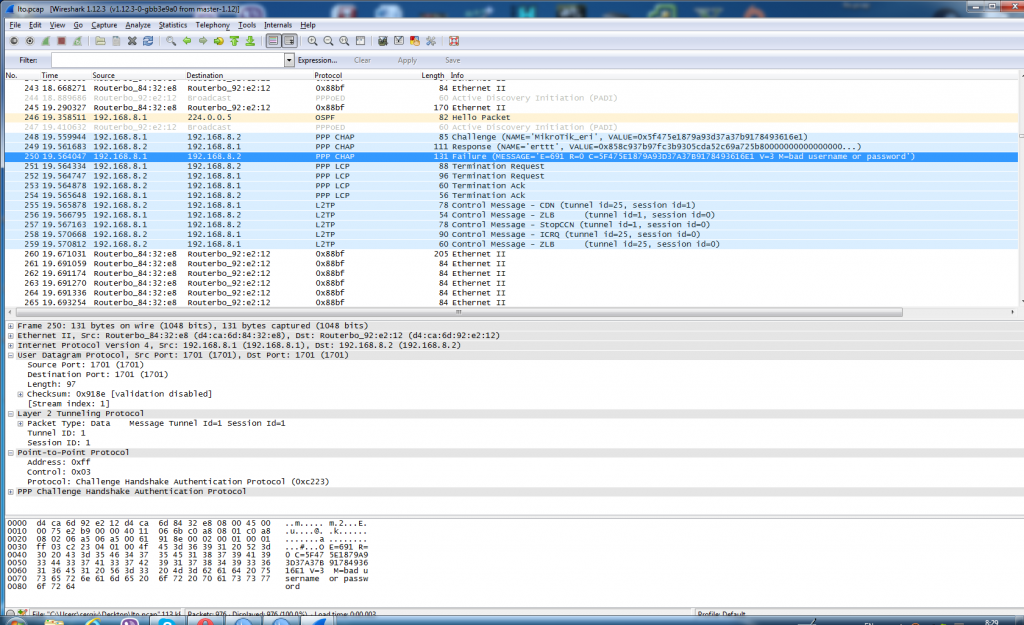

Защита роутера Mikrotik от брутфорса VPN туннеля

https://hd.zp.ua/zashhita-routera-mikrotik-ot-brutforsa-vpn-tunnelya/

Защита роутера Mikrotik от брутфорса VPN туннеля

Иногда нужно защитить свой роутер от брутфорса VPN туннеля. Если с SSH это решается защитой от брутфорса по новым соединениям то с L2TP это не подойдет, так как обмен сообщениями идет в рамках одной сессии. И с точки зрения роутера устанавливается только одно соединение (после неправильного пароля связь не обрывается).

Тут нам на помощь придет небольшое знание структуры пакетов.

Открываем поток, вскрываем пакет ответа о неправильном пароле и что же мы видим. Правильно — обычный текст о том что «нифига» не правильно. Ага, значит по этому мы и будем ловить

1м правилом режем коннекты кулхацкеров, после чего строим защиту.

1 2 | /ip firewall filteradd action=reject chain=input src-address-list=black |

если action=drop то пакеты по тихому дропаются.

если action=reject (оно по дефолту будет отправлять сообщение icmp network unreachable) то комп атакующего будет получать сообщение что данная сеть недоступна. Разница в том что при drop отправитель ничего не будет знать о судьбе пакетов и будет продолжать их слать,

а при reject его устройство получит уведомление что сеть недоступна и возможно перестанет отправлять нам пакеты.

Но reject больше грузит процессор роуетра. Поэтому нужно в каждом отдельном случае решать, что будет лучше с точки зрения нагрузки на роутер

1 2 3 4 | /ip firewall filteradd action=add-dst-to-address-list address-list=black chain=output content=”M=bad” dst-address-list=level2add action=add-dst-to-address-list address-list=level2 address-list-timeout=1m chain=output content=”M=bad” dst-address-list=level1add action=add-dst-to-address-list address-list=level1 address-list-timeout=1m chain=output content=”M=bad” |

Логика простая — если юзер логонится и получает ответ о непрвильном пароле то его заносим в адрес-лист1 на одну минуту. Если в течении этой минуты он опять неверно логонится то на минуту заносим его в адрес-лист2. Если же будучи в адрес-листе2 он опять неверно логонится то ему прямой путь в адрес-лист запрещенных. Потом можно дропать все пакеты от адресов из адрес-листа запрещенных, это как вам будет нужно.

Количество уровней выберете сами, 2-3 самое оптимальное число. что бы и себя не забанить если случайно 2 раза ошиблись и не мучать роутер долгими брутфорсами «дятлов» из интернета

С ув.erazel

packetlife.net postetrs

posters more goods

https://packetlife.net/library/cheat-sheets/

About PacketLife.net

“I have never let my schooling interfere with my education.”

Mark Twain

Hi. My name is Jeremy Stretch, and I'm a network engineer. This is my web site. I started Packet Life back in March of 2008 when I deployed to Iraq as a defense contractor after fulfilling my enlistment as a 3C251 in the US Air Force. Initially, I just wanted a place to record my notes while studying for Cisco's CCNP certification, and I figured a blog would be a great way to record my progress and share with others what I'd learned.

Over time, the blog became somewhat popular. Over more time, it became really popular (for an independent networking blog, I mean). Way more popular than I had ever anticipated. I stuck with the blog through my tour in Iraq and my return stateside, through several jobs, through marrying the woman of my dreams, and I continue writing to this day. It has become an invaluable component of my career, connecting me with people who I otherwise might never have had the opportunity to meet, and pushing me to overcome challenges against which I might otherwise have relented.

Over time the blog has grown to include other resources which continue to attract fellow networkers. The site sees upward of a hundred thousand visitors per month, people scattered all over the globe. I'm continually amazed at the expressions of appreciation I receive, and proud that I can in some small way contribute to the industry which has given me so much.

I hope you find the resources here useful, and please let me know if there's something you think I can improve upon. Thanks for reading!

stretch

Если у кого-то на ROS 7 рвет RDP то вот, всплыла даная особенность, надо UDP-таймаут поднять:

Если у кого-то на ROS 7 рвет RDP то вот, всплыла даная особенность, надо UDP-таймаут поднять:

https://forum.mikrotik.com/viewtopic.php?t=178364

ip/firewall/connection/tracking/set udp-timeout=20s

Looks like v7 does not detect properly udp streams.

вторник, 14 июня 2022 г.

Фотоэлектрические системы в Германии: как это работает?

Фотоэлектрические системы в Германии: как это работает?

https://www.c-o-k.ru/market_news/fotoelektricheskie-sistemy-v-germanii-kak-eto-rabotaet