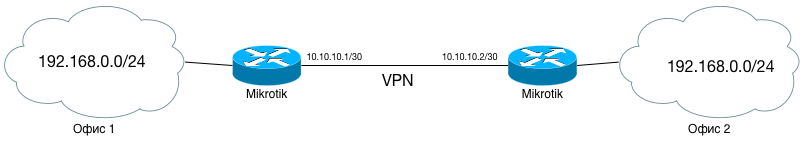

Например у тебя 2 офиса. У обоих офисов подсеть 192.168.0.0/24

Ты ее не можешь поменять (много сложностей) и у тебя адреса пересекаются.

Тогда ты поднимаешь VPN и делаешь netmap так, чтобы:

С офиса 1 офис 2 выглядел как 192.168.2.0/24

С офиса 2 офис 1 выглядел как 192.168.1.0/24

А внутренняя адресация осталось той же.

Тогда

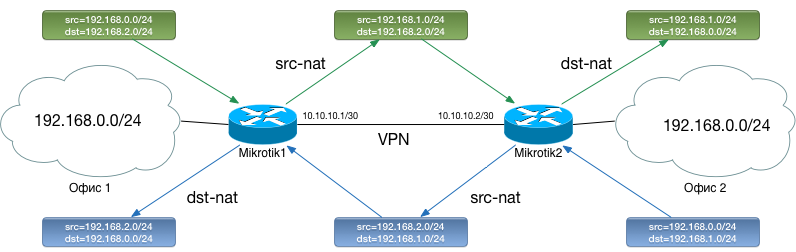

Офис 1

Офис 2Код:/ip firewall nat add action=netmap chain=srcnat dst-address=192.168.2.0/24 src-address=192.168.0.0/24\ to-addresses=192.168.1.0/24 add action=netmap chain=dstnat dst-address=192.168.1.0/24 src-address=192.168.2.0/24\ to-addresses=192.168.0.0/24

Теперь из офиса-1 в офис-2 мы идем по адресам 192.168.2.х, а из офиса-2 в офис-1 по адресам 192.168.1.хКод:/ip firewall nat add action=netmap chain=srcnat dst-address=192.168.1.0/24 src-address=192.168.0.0/24\ to-addresses=192.168.2.0/24 add action=netmap chain=dstnat dst-address=192.168.2.0/24 src-address=192.168.1.0/24\ to-addresses=192.168.0.0/24

Схема:

четверг, 29 ноября 2018 г.

понедельник, 26 ноября 2018 г.

пятница, 23 ноября 2018 г.

netmap Настройка NAT: Часть 4 — asp24.ru

Настройка NAT: Часть 4 — asp24.ru

netmap

netmap

Введение

В этой части статьи мы рассмотрим зачем нужен Netmap. Рассмотрим на примере реальной задачи.

Итак, Netmap или 1:1 NAT позволяет преобразовывать адреса одной сети в адреса другой сети 1:1.

Т.е. вы можете преобразовать сеть 10.168.0.0/24 в 192.168.0.0/24

При этом, у Вас каждый адрес одной сети, будет соответствовать адресу другой сети. Иными словами будет выполнятся условие:

10.168.0.1=192.168.0.1 … 10.168.0.254=192.168.0.254

Конфигурация такого типа является достаточно редкой, но иногда без нее не обойтись.

Условия задачи

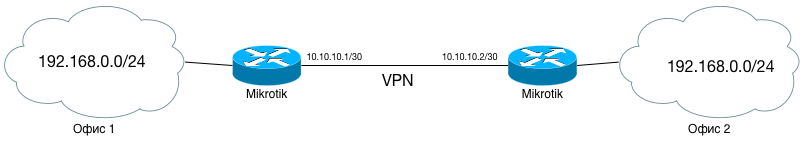

У клиента есть два офиса в разных частях города.В каждом офисе локальная сеть имеет локальную сеть 192.168.0.0/24. В каждом офисе часть адресов дублируется. Например, файловый сервер в обоих офисах имеет адрес 192.168.0.2

Очень много устройств подключено непосредственно по IP-адресам.

Задача:

Объединить обе сети посредством VPN не меняя внутреннюю адресацию. Общая схема cети:

Что имеем:

- одинаковая адресация обоих сетей не дает нам использовать маршрутизацию

- дублирующиеся адреса не дают нам возможность использовать L2 VPN (EoIP или BCP). И это как раз тот случай, когда требуется 1:1 NAT

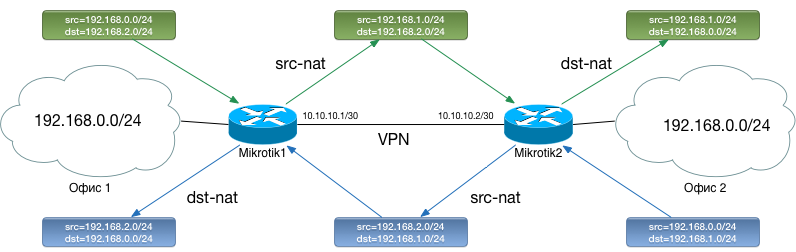

Основная идея решения этой задачи состояла в том, чтобы преобразовать адреса сети офиса 1 к подсети 192.168.1.0/24, а адреса офиса 2 к подсети 192.168.2.0/24

Тогда офис 1 мог обращаться к ресурсам офиса 2 по адресам 192.168.2.x, а офис 2 мог бы обращаться к ресурсам офиса 1 по адресам 192.168.1.х. При этом адреса ресурсов внутри офиса остались бы без изменений.

Схема работы

Итак рассмотрим эту схему.

Зеленая часть схемы преобразований.

1. Пакет из офиса 1, с адреса 192.168.0.x, отправляется в офис 2 по адресу 192.168.2.x

2. При обработке на маршрутизаторе 1, адрес отправителя пакета меняется на 192.168.1.x (src-nat)

3. При поступлении пакета на маршрутизатор 2, адрес назначения пакета меняется на 192.168.0.х (dst-nat)

1. Пакет из офиса 1, с адреса 192.168.0.x, отправляется в офис 2 по адресу 192.168.2.x

2. При обработке на маршрутизаторе 1, адрес отправителя пакета меняется на 192.168.1.x (src-nat)

3. При поступлении пакета на маршрутизатор 2, адрес назначения пакета меняется на 192.168.0.х (dst-nat)

Синяя часть схемы преобразований является зеркальным отображением зеленой.

1. Пакет из офиса 2, с адреса 192.168.0.х, оправляется в офис 1 по адресу 192.168.1.х

2. При обработке на маршрутизаторе 2, адрес отправителя пакета меняется на 192.168.2.х (src-nat)

3. При поступлении пакета на маршрутизатор 2, адрес назначения пакета меняется на 192.168.0.х (dst-nat)

1. Пакет из офиса 2, с адреса 192.168.0.х, оправляется в офис 1 по адресу 192.168.1.х

2. При обработке на маршрутизаторе 2, адрес отправителя пакета меняется на 192.168.2.х (src-nat)

3. При поступлении пакета на маршрутизатор 2, адрес назначения пакета меняется на 192.168.0.х (dst-nat)

Таким образом:

1. Все хосты офиса 1, считают что локальная сеть офиса 2 имеет адреса из подсети 192.168.2.0/24, а их собственная локальная сеть имеет адреса в подсети 192.168.0.0/24

2. Все хосты офиса 2, считают что локальная сеть офиса 1 имеет адреса из подсети 192.168.1.0/24, а их собственная локальная сеть имеет адреса в подсети 192.168.0.0/24

1. Все хосты офиса 1, считают что локальная сеть офиса 2 имеет адреса из подсети 192.168.2.0/24, а их собственная локальная сеть имеет адреса в подсети 192.168.0.0/24

2. Все хосты офиса 2, считают что локальная сеть офиса 1 имеет адреса из подсети 192.168.1.0/24, а их собственная локальная сеть имеет адреса в подсети 192.168.0.0/24

Настраиваем.

Маршрутизатор офиса 1

/ip firewall nat add action=netmap chain=srcnat dst-address=192.168.2.0/24 src-address=192.168.0.0/24\ to-addresses=192.168.1.0/24 add action=netmap chain=dstnat dst-address=192.168.1.0/24 src-address=192.168.2.0/24\ to-addresses=192.168.0.0/24

Маршрутизатор офиса 2 имеет зеркальную конфигурацию

/ip firewall nat add action=netmap chain=srcnat dst-address=192.168.1.0/24 src-address=192.168.0.0/24\ to-addresses=192.168.2.0/24 add action=netmap chain=dstnat dst-address=192.168.2.0/24 src-address=192.168.1.0/24\ to-addresses=192.168.0.0/24

Для окончательной шлифовки добавим маршруты (само построение VPN в тему статьи не входит.

Маршрутизатор офиса 1

Маршрутизатор офиса 1

/ip route add distance=1 dst-address=192.168.2.0/24 gateway=10.10.10.2

Маршрутизатор офиса 2

/ip route add distance=1 dst-address=192.168.1.0/24 gateway=10.10.10.1

В этой части статьи мы узнали зачем нужен 1:1 NAT и в каких случаях использовать эту конфигурацию.

среда, 21 ноября 2018 г.

суббота, 17 ноября 2018 г.

Цитата Нужная книга, но гадостно на душе от патоки чужой мудрости.

Нужная книга, но гадостно на душе от патоки чужой мудрости.

пятница, 16 ноября 2018 г.

четверг, 15 ноября 2018 г.

среда, 14 ноября 2018 г.

вторник, 13 ноября 2018 г.

понедельник, 12 ноября 2018 г.

воскресенье, 11 ноября 2018 г.

суббота, 10 ноября 2018 г.

пятница, 9 ноября 2018 г.

четверг, 8 ноября 2018 г.

среда, 7 ноября 2018 г.

воскресенье, 4 ноября 2018 г.

суббота, 3 ноября 2018 г.

пятница, 2 ноября 2018 г.

Подписаться на:

Комментарии (Atom)