Home - Запорожье-ITшное

Centos (18), Mikrotik (36), OpenWrt (3), Дибилизмы (7), Новости (6), Полезняка (29)

Хостим персональный сайт на Mikrotik

Centos (18), Mikrotik (36), OpenWrt (3), Дибилизмы (7), Новости (6), Полезняка (29)

Хостим персональный сайт на Mikrotik

MikroTik. Правильный dst nat при использовании 2-х и более провайдеров

Защита роутера Mikrotik от брутфорса VPN туннеля

Защита роутера Mikrotik от брутфорса VPN туннеля

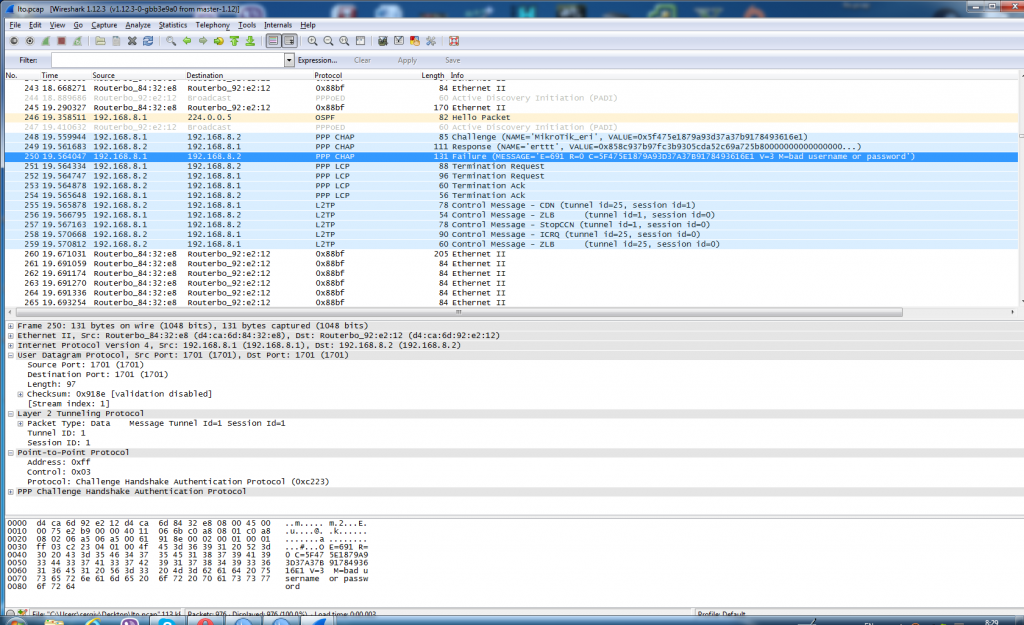

Иногда нужно защитить свой роутер от брутфорса VPN туннеля. Если с SSH это решается защитой от брутфорса по новым соединениям то с L2TP это не подойдет, так как обмен сообщениями идет в рамках одной сессии. И с точки зрения роутера устанавливается только одно соединение (после неправильного пароля связь не обрывается).

Тут нам на помощь придет небольшое знание структуры пакетов.

Тут нам на помощь придет небольшое знание структуры пакетов.

Открываем поток, вскрываем пакет ответа о неправильном пароле и что же мы видим. Правильно — обычный текст о том что «нифига» не правильно. Ага, значит по этому мы и будем ловить

1м правилом режем коннекты кулхацкеров, после чего строим защиту.

/ip firewall filter

add action=reject chain=input src-address-list=black

если action=drop то пакеты по тихому дропаются.

если action=reject (оно по дефолту будет отправлять сообщение icmp network unreachable) то комп атакующего будет получать сообщение что данная сеть недоступна. Разница в том что при dropотправитель ничего не будет знать о судьбе пакетов и будет продолжать их слать,

а при reject его устройство получит уведомление что сеть недоступна и возможно перестанет отправлять нам пакеты.

Но reject больше грузит процессор роуетра. Поэтому нужно в каждом отдельном случае решать, что будет лучше с точки зрения нагрузки на роутер

если action=reject (оно по дефолту будет отправлять сообщение icmp network unreachable) то комп атакующего будет получать сообщение что данная сеть недоступна. Разница в том что при dropотправитель ничего не будет знать о судьбе пакетов и будет продолжать их слать,

а при reject его устройство получит уведомление что сеть недоступна и возможно перестанет отправлять нам пакеты.

Но reject больше грузит процессор роуетра. Поэтому нужно в каждом отдельном случае решать, что будет лучше с точки зрения нагрузки на роутер

/ip firewall filter

add action=add-dst-to-address-list address-list=black chain=output content=»M=bad» dst-address-list=level2

add action=add-dst-to-address-list address-list=level2 address-list-timeout=1m chain=output content=»M=bad» dst-address-list=level1

add action=add-dst-to-address-list address-list=level1 address-list-timeout=1m chain=output content=»M=bad»

Логика простая — если юзер логонится и получает ответ о непрвильном пароле то его заносим в адрес-лист1 на одну минуту. Если в течении этой минуты он опять неверно логонится то на минуту заносим его в адрес-лист2. Если же будучи в адрес-листе2 он опять неверно логонится то ему прямой путь в адрес-лист запрещенных. Потом можно дропать все пакеты от адресов из адрес-листа запрещенных, это как вам будет нужно.

Количество уровней выберете сами, 2-3 самое оптимальное число. что бы и себя не забанить если случайно 2 раза ошиблись и не мучать роутер долгими брутфорсами «дятлов» из интернета

Количество уровней выберете сами, 2-3 самое оптимальное число. что бы и себя не забанить если случайно 2 раза ошиблись и не мучать роутер долгими брутфорсами «дятлов» из интернета

С ув.erazel

=============

Комментариев нет:

Отправить комментарий

Примечание. Отправлять комментарии могут только участники этого блога.